La importancia de la seguridad en el poker (II)

Introducción

En el anterior artículo sobre seguridad en el poker vimos algunos programas que podrían ayudarnos a incrementar la seguridad en nuestros equipos. En este segundo apartado nos centraremos en algunos temas concretos que nos ayudarán a conocer mejor a qué podemos enfrentarnos y qué opciones tenemos para defendernos de estos ataques.

Contraseñas

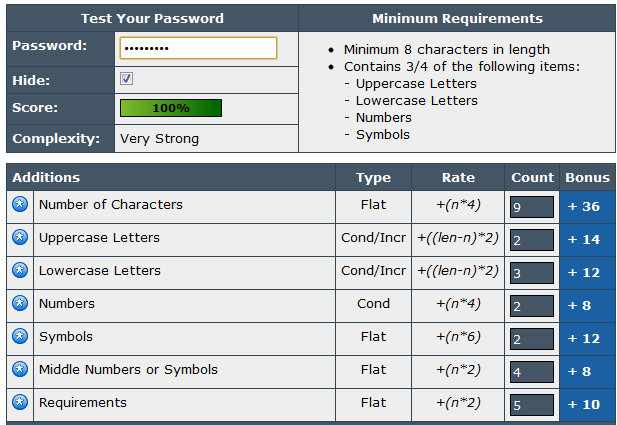

Tener una contraseña difícil de descubrir es un paso básico si queremos potenciar la seguridad de nuestras cuentas, unos pasos básicos a seguir cuando creamos una contraseña podrían ser

- La contraseña debe tener un mínino de 8 caracteres, 12 son recomendables.

- Debe tener mayúsculas y minúsculas.

- Tiene que incluir al menos un símbolo especial.

- No tiene que ser coherente.

- No usar la misma contraseña para todo.

- Si existe la posibilidad de poner una frase para recordar la contraseña no poner nada o algo irrelevante. a ser posible la respuesta no debería tener nada que ver con la respuesta y simplemente servirnos para deducirla nosotros con mayor facilidad.

En la web The Passwrod Meter podéis comprobar si la seguridad de vuestra contraseña es alta o baja y os ayudará a crear contraseñas complicadas de descifrar.

Un buen consejo adicional es cambiar las contraseñas con cierta regularidad, no cada semana pero hacerlo cada pocos meses puede ser una buena idea.

Keyloggers

Un keylogger es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Protección

En algunas computadoras podemos darnos cuenta si están infectadas por un keylogger (dependiendo de la velocidad y uso de CPU de nuestro procesador) por el hecho de que el programa registrará cada una de nuestras teclas de la siguiente manera.

Cada vez que el usuario presiona una tecla el keylogger se ejecuta. Si bien este evento no será una carga relevante para nuestro procesador si se ejecuta a una velocidad normal, pero si mantienes unas 10 teclas presionadas por unos 30 segundos con la palma de tu mano y tu sistema se congela o su funcionamiento es demasiado lento podríamos sospechar que un keylogger se ejecuta sobre nuestro computador.

Otro signo de que un keylogger se está ejecutando en nuestro computador es el problema de la tilde doble (´´) al presionar la tecla para acentuar vocales, salen dos tildes seguidas y la vocal sin acentuar. Esto ocurre en keyloggers configurados para otros idiomas. El problema desaparece al eliminarlo.

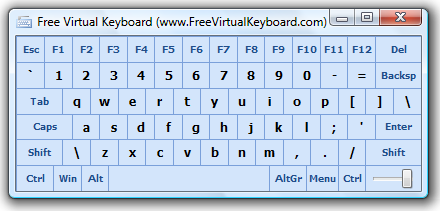

Teclados virtuales

Se dice que se puede utilizar un teclado virtual para evitar los keyloggers, ya que sólo requiere clicks del ratón. Sin embargo, las aplicaciones más nuevas también registran screenshots (capturas de pantalla) al realizarse un click, que anulan la seguridad de esta medida.

Podéis descargaros un teclado virtual gratuito en Free Virtual Keyboard.

Anti-spyware

Los programas Anti-spyware pueden detectar diversos keyloggers y limpiarlos. Vendedores responsables de supervisar la detección del software apoyan la detección de keyloggers, así previniendo el abuso del software.

El Spybot Search and Destroy es una gran opción.

Monitores de red

Los monitores de red (llamados también cortafuegos inversos) se pueden utilizar para alertar al usuario cuando el keylogger use una conexión de red. Esto da al usuario la posibilidad de evitar que el keylogger envíe la información obtenida a terceros, normalmente nuestros firewalls ya tienen un monitor que impedirá la salida de información a muchos programas sospechosos.

Software anti-keylogging

Tambíen está disponible software para la detección de keyloggers. Este tipo de software contiene un listado de todos los keyloggers conocidos. Los usuarios legítimos del PC pueden así usar este software para realizar exploraciones periódicas de estos keyloggers en sus sistema.

Una desventaja de este procedimiento es que protege solamente contra los keyloggers listados, siendo vulnerable a los keyloggers desconocidos o relativamente nuevos.

Otro software que detecta keyloggers no utiliza una lista de estos, sino que, por el contrario, analiza los métodos de funcionamiento de muchos módulos en el PC, permitiéndole bloquear el trabajo del supuesto keylogger. Una desventaja de este procedimiento es que puede también bloquear software legítimos, que no son keyloggers. Algunos softwares contra keyloggers basados en heurística tienen la opción para desbloquear un software conocido, aunque esto puede causar dificultades para los usuarios inexpertos.

Otros métodos

La mayoría de los keyloggers pueden ser engañados sin usar un software especializado en su combate. Se puede copiar y pegar caracteres disponibles en la pantalla hasta formar la contraseña. La persona puede copiar esos caracteres de una página web escrita por ella misma, de esta forma puede facilitar el acceso a la contraseña desde cualquier equipo.

Un ejemplo de software que podemos utilizar, como ya comentamos en el primer artículo, para evitar a los keyloggers son los programas que guardan nuestras contraseñas para luego introducirlas de forma automática.

Tokens de seguridad

Un token de seguridad es un dispositivo electrónico que se le da a un usuario autorizado de un servicio computerizado para facilitar el proceso de autenticación.

Los tokens electrónicos tienen un tamaño pequeño que permiten ser cómodamente llevados en el bolsillo o la cartera y son normalmente diseñados para atarlos a un llavero. Los tokens electrónicos se usan para almacenar claves criptográficas como firmas digitales o datos biométricos, como las huellas digitales. Algunos diseños se hacen a prueba de alteraciones, otro pueden incluir teclados para la entrada de un PIN.

Existen más de una clase de token. Están los bien conocidos generadores de contraseñas dinámicas "OTP" y la que comúnmente denominamos tokens USB, los cuales no solo permiten almacenar contraseñas y certificados, sino que permiten llevar la identidad digital de la persona.

Actualmente en el entorno del poker tenemos algunas salas que ya los están utilizando y probablemente en breve muchas otras seguirán su camino, destacamos el token de PokerStars como pionera en este tipo de dispositivospara el poker.

Podemos adquirir el token de seguridad a través de su tienda VIP de forma muy económica.

PartyPoker también ofrece en su tienda VIP un tokern de seguridad para la sala.

De momento, Moneybookers, o más bien Skrill (el nuevo nombre de la compañía), es el único monedero electrónico que dispone token de seguridad. Es de esperar que próximamente otros monederos como por ejemplo Neteller lo ofrezcan como opción de seguridad adicional a sus usuarios.

Los troyanos: formas de infectarse y cómo protegernos

La mayoría de infecciones con troyanos ocurren cuando se ejecuta un programa infectado con un troyano. Estos programas pueden ser de cualquier tipo, desde instaladores hasta presentaciones de fotos. Al ejecutar el programa, este se muestra y realiza las tareas de forma normal, pero en un segundo plano y al mismo tiempo se instala el troyano. El proceso de infección no es visible para el usuario ya que no se muestran ventanas ni alertas de ningún tipo.

Evitar la infección de un troyano es difícil. Algunas de las formas más comunes de infectarse son.

- Descarga de programas de redes p2p.

- Páginas web que contienen contenido ejecutable (por ejemplo controles ActiveX o aplicaciones Java).

- Exploits para aplicaciones no actualizadas (navegadores, reproductores multimedia, clientes de mensajería instantánea).

- Ingeniería social (por ejemplo un cracker manda directamente el troyano a la víctima a través de la mensajería instantánea).

- Archivos adjuntos en correos electrónicos y archivos enviados por mensajería instantánea.

Protección

Debido a que cualquier programa puede realizar acciones maliciosas en un ordenador hay que ser cuidadoso a la hora de ejecutarlos. Estos pueden ser algunos buenos consejos para evitar infecciones, la mayoría se corresponden a las que ya vimos en el capítulo anterior.

- Disponer de un programa antivirus actualizado regularmente para estar protegido contra las últimas amenazas.

- Disponer de un firewall correctamente configurado, algunos antivirus lo traen integrado.

- Tener instalados los últimos parches y actualizaciones de seguridad del sistema operativo.

- Descargar los programas siempre de las páginas web oficiales o de páginas web de confianza.

- No abrir los datos adjuntos de un correo electrónico si no conoces al remitente.

- Evitar los programas de pago piratas es siempre una gran medida de protección, especialmente en nuestro caso, aquellos relacionados con el mundo del poker, como el Hold’em Manager por ejemplo.

- Evitar la descarga de software de redes p2p, el contenido multimedia no suele ser peligroso, aunque vale la pena echarle un ojo.

También tenemos la opción de utilizar un entorno virtual (sandbox) para comprobar si los archivos descargados son seguros, la mayoría de los antivirus (como Avast por ejemplo) ya incluyen uno.

Además de los antivirus, también podemos utilizar software anti-malware, uno de los más populares es el Malwarebytes, que además tiene una versión gratuita muy completa.

Cuentas de correo

Igual que tener una contraseña segura es importante, es aconsejable tener una cuenta de correo exclusiva para jugar a poker.

No utilizar esta cuenta de correo para redes sociales o sistemas de mensajería puedes ayudarnos a evitar que la descubran e intenten acceder a ella.

Así mismo, es importante utilizar un proveedor de correo lo más seguro posible, gmail suele ser suficiente y aconsejaría evitar cuentas del tipo hotmail que tienen mucha menos seguridad.

Conexiones no seguras

Por último mencionar que hemos de intentar evitar las conexiones que no sepamos son seguras al 100%. La mayoría de los ataques que han causado problemas a muchos jugadores vienen por aquí. Es muy difícil protegerse en estas situaciones y nunca sabremos si estamos siendo atacados hasta que sea demasiado tarde.

La mejor forma de protegerse es evitar estas conexiones que no sepamos de donde vienen, especialmente las conexiones gratuitas. No entrar en nuestras cuentas en un cyber café o un hotel a través de las redes gratuitas siempre es una buena opción.

Espero que entre estos consejos de seguridad y los que dimos en el primer artículo de la serie tengáis algo más de idea de como defenderos de los posibles ataques y en general mejoréis vuestra seguridad.

¡Un saludo a todos!

Todavía no se ha realizado ningún comentario en esta noticia.

¿Quieres participar?

Es fácil y no te costará nada

¡únete a Poker-Red!